资源信息

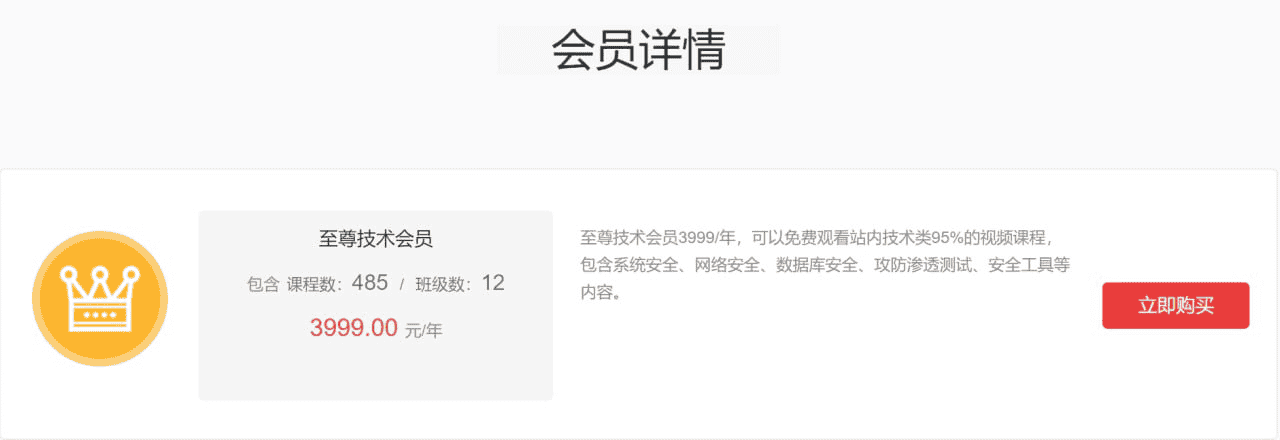

资源名称:【安全牛】至尊技术会员免费课程合集 – 带源码课件

资源类型:课程

资源标签:#学习 #知识 #课程 #资源

资源来源:夸克网盘吧Kuakeba.com

资源简介

在这个数字时代,网络安全已经成为我们日常生活中不可或缺的一部分。然而,随着网络攻击手段的不断升级,我们如何才能有效地保护自己的数据和隐私呢?不要担心,安全牛至尊会员课程来帮你解决这个问题!

资源目录